本篇文章2736字,读完约7分钟

十年的平静被打破过一次!自2017年5月12日以来,一种名为wannacry(中文翻译:想哭)的勒索蠕虫在世界各地蔓延。目前,100多个国家和地区的成千上万台计算机受到了ransomware的感染,中国的一些windows系列操作系统用户也受到了感染。

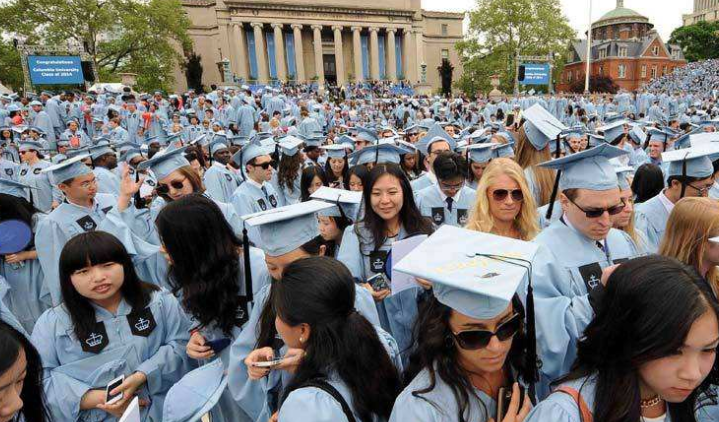

目前,教育和医疗是受影响最大的两大行业。英国的一些医院无法正常运行,因为数据是由软件控制的;有些学生的数据文件被锁在电脑里,有些学生甚至面临毕业论文无法打开的悲惨局面。此外,能源、医疗保健和一些个人用户被软件控制,网络攻击迫使企业用户停止业务,造成巨大损失。

软件和蠕虫的融合开启了新的病毒类型

事实上,ransomware并不新鲜,但这次它具有蠕虫的特征,可以通过系统漏洞远程控制和传播。事实证明,敲诈和蠕虫的结合是非常强大的。据报道,美国军方国家安全局花费巨资研发的网络核武器已经被泄露,而且这不仅仅是为了好玩。崇拜的影响将刺激黑客继续开发新的病毒类型。另一方面,这也表明黑客已经从简单的炫耀他们的技能变成了赚钱。

为什么过去的十年如此平静?亚洲信息安全专家认为,在过去的十年里,系统中没有高端漏洞,黑客也没有一个安全的套现方法,只能秘密地赚取少量的钱。现在,比特币支付方式是安全的,而且有国家安全局泄露的股票。难怪病毒泛滥,黑客甚至叫嚣要发布其他病毒。

用户和安全供应商都应该考虑推卸责任,这是极其不负责任的

当恶意软件爆发时,一些安全供应商跳出来向用户抱怨,说他们已经给出了预警,因为用户没有注意到,没有及时修补,没有制定安全策略,管理太混乱。

虽然说三分依靠技术,七分依靠管理,但就目前我国缺乏配套流程的情况来看,在激烈的攻守对抗下,应急后的工作很难开展,仍然需要依靠新技术的研发来预先抵御攻击。亚信安全认为,安全公司需要给用户更快的解决方案,而不是推卸责任。

即使在战争开始的时候,也可以清楚地看到三个问题。首先,事实证明,物理隔离的网络,如内部网络(专用网络),是不安全的,只要一台连接到外部网络的计算机感染了病毒,它就会通过窗口感染内部网络中的其他计算机。其次,来自微软的补丁及时到来,但是微软对于后来被访问的病毒就没那么幸运了。第三,安全供应商没有安全规则,需要新技术来保护它们。

网络安全供应商正面临一个巨大的考验,是骡子还是马拉出来溜

全球企业和个人都受到威胁,黑客和安全供应商之间的攻防战开始了。对于购买安全产品和服务的用户来说,它是骡子还是马?最后,我有机会把它拿出来检查。就像买保险一样。如果真的出了问题,你会知道它是否有效。因此,为了防止冒名顶替,许多保安公司夜以继日地工作,一点也不敢放松。

为此,记者还联系了安全供应商,沟通了进展情况。其中,亚信安全宣布了他们针对这种情况的监控和应急方法:

5月12日下午3点,亚信安全收到了一家省级运营商的第一份报告

5月12日下午3点10分,亚信安全公司立即向全国用户发布预警和措施

5月12日,确保所有用户的产品/配置都已到位,并受到保护,免受威胁

5月13日,我们为运营商、公安、学校、医院和银行等100多家客户提供了现场psp服务,确保所有客户免受勒索

5月13日,联合当局和政府向公众发布了安全警告和解决方案

5月13日,与四川省公安厅联合发布了一份勒索病毒警告

5月13日,国家计算机病毒应急中心建议用户下载特殊的查杀工具

在病毒爆发期间,AsianiInfo SECURITy了解到ransomware的传播与域名iuqerfsodp9 ifjafosdfjghgogijfaaewrwergwea有关,AsianiInfo SECURITy的dns团队首次联系了AsianiInfo SECURITy建立的20多个省级运营商,并对dns解析日志进行了有针对性的分析。分析结果表明,在病毒爆发的12-14天高峰期,许多省份的dns运营商都有对该域名的请求,请求总数约为1000次,最多为1500次。详细分析表明,由于亚信安全为运营商建立了错误的域名重定向系统,所有请求都得到了成功解决,客观上避免了病毒的二次传播。从时间上看,从第12位到第14位,该域名的申请数量呈下降趋势,这大大减少了运营商客户的损失。

5月14日零时,通过以机器学习技术为核心的桌面安全解决方案officescan11sp1部署了亚洲信息安全的所有用户都免于受到wannacry的讹诈,这一点得到了再次确认。

与万能可的猛烈攻击相比,亚信安全与客户一起稳步度过了难关,正如亚信安全综合安全产品管理部副总经理刘正平所说:客户没有被攻破,我们真的没有太多的故事可讲。

防止议程上的变种和新病毒,手机和物联网将成为下一个目标

这一波病毒攻击并没有停止。对于安全供应商来说,防止变种和新病毒立即提上日程。16日,亚信安全再次截获最新的ransomware uiwix,并将其命名为ransom_uiwix。与wannacry/wcry ransomware相似,它传播了美国国家安全局泄露的微软视窗中小企业服务器(MS17-010)漏洞。区别在于创建的互斥体已经改变;加密的名称已更改;没有域名开关。感染模式是由其他恶意程序产生的,或者用户访问恶意URL并无意中下载它来感染这台机器。

AsiaInfo Security建议使用wannacry/wcry ransomware免疫工具(也适用于uiwix ransomware),该工具可以关闭ransomware利用服务和端口445,并下载相应的ms17-010补丁。

病毒性攻防战争总是一次又一次地上升。从上网的人到上网的事物,如果在数百亿台设备接入互联网后,类似的病毒或更新的病毒爆发,后果不堪设想。手机安全和物联网安全将是现在和未来最关键的领域,攻防战也将开辟新的领域。

数据恢复不等于解密

鉴于这次爆发的网络蠕虫病毒,到目前为止私钥还没有被释放。根据黑客采用的加密技术原理,除非获得对称密钥,否则无法实现解密。亚信安全技术支持中心的测试发现,目前减少客户损失的唯一方法是通过数据恢复技术恢复数据,而不是解密技术。

最近,一些解密方法在互联网上流传,有人甚至说病毒作者发现了自己的良心,并公布了解密密钥。经过核实,这些都是谣言。亚信安全建议公众相信谣言的结果,并可能面临二次中毒的风险。

在尝试恢复数据的测试中,亚信安全技术支持中心测试了两个操作系统、几个病毒样本和各种数据恢复软件,测试结果一致。结论是桌面文件无法恢复。系统磁盘文件可以部分恢复,但很难恢复。其他驱动器号中的文件很容易恢复,恢复的可能性很高。建议受病毒感染的客户优先恢复其他驱动器号(如D和E)中的文件,并有选择地恢复系统磁盘中文件的用户。

来源:搜狐微门户

标题:WannaCry勒索病毒考验了谁?

地址:http://www.shwmhw.com/shxw/61953.html