本篇文章893字,读完约2分钟

北京,北京,1月9日(程春雨)今天,国内安全机构披露,国内安卓应用市场十分之一的应用容易受到“应用克隆”攻击,甚至中国数亿主流应用都有这种漏洞,影响到中国几乎所有的安卓用户。

宣武实验室以一款应用为例,展示了“应用克隆”攻击的效果。据国家信息安全漏洞共享平台(cnvd)称,该漏洞影响使用网络视图控制、开放文件域访问且不是根据安全策略开发的安卓应用。通过利用此漏洞,攻击者可以远程获取用户隐私数据(包括敏感信息,如手机应用程序数据、照片、文档等)。),并窃取用户登录凭据,从而在受害者不知情的情况下实现对应用程序用户帐户的完全控制。由于该组件在安卓平台上广泛使用,大量应用受到影响,构成了严重的攻击威胁。

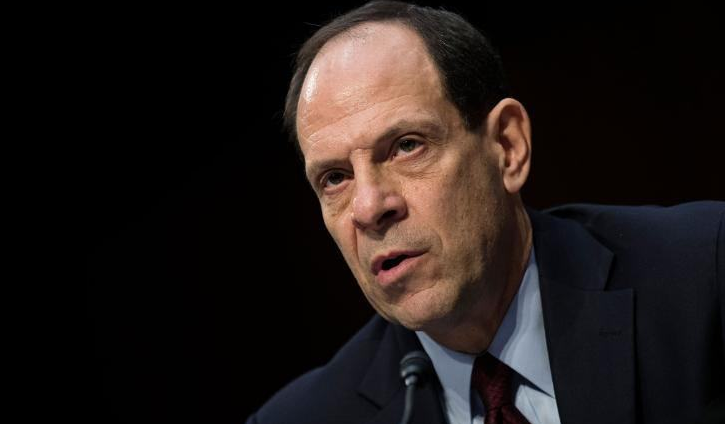

腾讯安全宣武实验室主任鱼雨?这表明“应用克隆”移动攻击威胁模型是基于移动应用的一些基本设计特征,因此几乎所有的移动应用都适用于这种攻击模型。从这种攻击模型的角度来看,许多以前被认为威胁较小且被制造商忽略的安全问题可以很容易地“克隆”用户帐户、窃取私人信息、窃取帐户和资金等。

“利用软件漏洞进行攻击的传统想法是,首先利用漏洞获得控制权,然后将它们植入后门。例如,如果你想长时间进出你的酒店房间,你必须先悄悄地跟着你进门,然后悄悄地开锁,然后你就可以在将来的任何时候进来。现代移动操作系统已经对这种模式进行了防御,并不是说不可能再次攻击,而是说它极其困难。如果我们改变想法:进门后,找到你的酒店房卡,复印一份,你就可以随时进出。你不仅可以随时进出,还可以以你的名义在酒店里花钱。目前,大多数移动应用程序在设计中没有考虑这种攻击方法。”在吗?说。

基于这一攻击模型,腾讯安全宣武实验室检查了一个经常被厂商忽视的安全问题,发现200个移动应用中有27个存在漏洞,占10%以上。

国家互联网应急中心网络安全部副部长李佳表示,在获得漏洞相关信息后,中心安排相关技术人员对漏洞进行了验证,并分配了漏洞号(cve201736682)。2017年12月10日,它向27个特定应用程序发送了漏洞安全公告,提供了漏洞的详细信息并制定了修复计划。目前,一些应用已经被修复,一些还没有被修复。(结束)

来源:搜狐微门户

标题:“应用克隆”漏洞被发现 涉及国内10%的安卓应用

地址:http://www.shwmhw.com/shxw/40521.html